У хакеров может быть более мощный канал для шпионажа в Украине – глава киберполиции

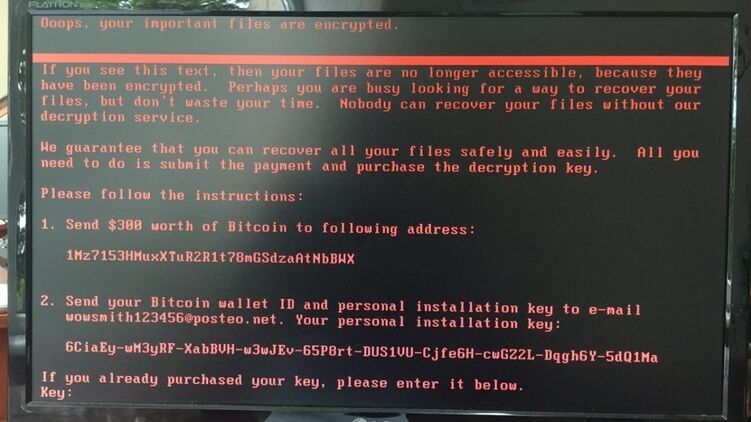

27 июня Украина подверглась масштабной хакерской атаке. Вирус Petya парализовал работу многих государственных структур, инфраструктурных объектов, банков и СМИ. Страна оправилась от удара, однако едва ли он был последним. Киберполиция предупреждает: велик риск очередной атаки ко Дню Независимости.

Как защититься от хакеров, кто стоит за июньскими событиями, и чего добивались преступники – об этом говорили с начальником киберполиции Сергеем Демедюком в первой части интервью.

- Вы говорили, что одним из каналов распространения вируса Petya стало ПО Медок, и киберполицией установлено, что серверы Медок и их программное обеспечение было взломано, причем задолго до атаки. Выходит, Медок стал жертвой взлома?

- Да. Преступники взломали программу Медок, встроили в обновление бэкдор, взломали сервер обновлений и установили переадресацию на сервер ovh, который располагался во Франции. Потом выборочно разослали вирус пользователям. Это есть в отчетах международных исследователей. И наше расследование это подтверждает.

Читайте: Создатели вируса Petya впервые вышли на связь и озвучили свои условия

Хакерам пришлось встраивать такой бэкдор в Медок, потому что в ином случае программа не запустила бы вирус на компьютерах пользователей.

- То есть Медок - все-таки пострадавшая сторона? Ведь зачем им взламывать собственный продукт и терять доверие клиентов и деньги?

- Ну, здравого смысла в таких действиях нет. Судя по всему, Медок - пострадавшая сторона. У нас есть их заявление по этому поводу – ведем расследование. Подобные атаки по всему миру, как правило, происходят из-за взломов широко используемых программ.

То есть, для того, чтобы кого-то атаковать, нужно что-то взломать. Прежде всего системы защиты: аппаратные, программные, часто взламывают также пользовательские программы.

- Почему был выбран именно этот продукт?

- Думаю, все просто. Причина в его популярности. Его используют крупные предприятия и госсектор. Как раз та аудитория, которая в первую очередь интересовала злоумышленников в данной атаке.

Читайте: Загадочный Petya: DW о причинах и последствиях мощной кибератаки в Украине

- Однако в СМИ очень много негатива относительно Медок, и многие материалы базируются как раз на ваших заявлениях и на заявлениях департамента…

- Если читать наши заявления в оригинале, то никакого негатива там нет. Есть рекомендации, предупреждения и рабочая информация. А вот в публикациях зачастую, мягко говоря, некорректное цитирование. Информация, увы, вырывается из контекста, в результате – суть и смысл теряются, а остаются только "громкие заголовки".

- Кстати, о громких заголовках. Одна из "сенсационных новостей" о продукте – его принадлежность российским разработчикам. Проверялась ли эта информация?

- По этому поводу мы расследование не ведем. Но на данный момент у нас находятся все исходные тексты всех их программ минимум за 20 лет работы. Они оказались у нас из-за изъятия техники и данных. Все программы писались в Украине, компаниями, у которых мы изъяли данные для расследования атаки Petya.

- А нарушал ли Медок какие-то требования или рекомендации при выпуске своей программы? И есть ли они вообще в Украине?

- Дело в том, что в Украине сейчас нет никаких требований к разработчикам программных продуктов в плане защиты от взломов. Каждый производитель организовывает этот процесс самостоятельно. В Украине разработка ПО очень распространена. Плюс – есть огромное количество стартапов. Поэтому нужно пересмотреть законодательство для контроля за такими производителями, чтобы защитить и пользователей, и разработчиков.

Читайте: Масштабная атака: вирус Petya вслед за Украиной, ЕС и США добрался в страны Азии

Сейчас в парламент как раз внесен закон "Про основні засади забезпечення кібербезпеки України". Его принятие частично урегулирует порядок организации кибербезопасности и алгоритм действий во время атаки.

- Несут ли производители ПО ответственность перед своими пользователями и государством за кибератаки, организованные посредством взлома их систем?

- Сейчас нет. И вряд ли будут. На самом деле взломать можно любую систему безопасности. Это вопрос времени, денег и усилий. Хорошую систему безопасности взломать просто дороже, а усилий и времени нужно больше.

- Один из самых актуальных вопросов для тысяч пользователей – как сейчас обстоит дело с обновлениями ПО Медок, можно ли пользоваться этим продуктом?

- В наши функции не входит проверка и анализ программных продуктов на их уязвимость. Мы лишь ведем расследования, ищем злоумышленников и защищаем от кибератак.

Но могу сказать, что в последних обновлениях разработчик учел наши рекомендации. Также мне известно, что Медок привлек серьезные экспертные организации для тестирования и проверки своих продуктов.

Читайте: Як вірус Petya і рішення МВФ вплинули на курс гривні

- В СМИ поговаривают, что атака организована по заказу конкурентов с целью рейдерского захвата успешного бизнеса. Вы проверяете эту версию?

- Поскольку наша главная функция поиск виновных и защита предприятий и государства от кибератак, мы проверяем все версии. И эту в том числе.

- В XXI веке от киберугроз никуда не деться. Есть ли у киберполиции рекомендации, как производителям ПО защищать свои продукты от взломов? Ведь предприятия не могут каждый день менять свое программное обеспечение. Это большие финансовые расходы и временные затраты.

- Рекомендации-то есть, но, к сожалению, к ним не все прислушиваются. Хотелось бы, чтобы были законодательно закрепленные требования.

Читайте: В США показали, как защитить себя от вируса Petya

Мы постоянно говорим об организации систем защиты и безопасности на предприятии. Но проблема в том, что пользовательских систем может быть масса, а способы атак каждый раз меняются. Важен осознанный и профессиональный подход к построению систем безопасности в каждой компании: использование антивирусного ПО, аппаратной защиты, программно-аппаратной защиты и организационных мер на предприятии.

- Вы говорили, что ожидаете очередной кибератаки в День Независимости. Обеспечена ли безопасность хотя бы ключевых инфраструктурных, управленческих, военных объектов? Что могут сделать украинцы, дабы обезопасить себя?

- Все рекомендации по уже выявленным вирусам мы дали давным-давно. Но никто не знает, какие вирусы могут использовать в следующий раз. Увы, и данные нами рекомендации большинство не выполняет. В Украине нет законодательно-нормативного акта, который бы принуждал выполнять наши рекомендации. Тем не менее мы распространили всю необходимую информацию. Совместно с СБУ и Спецсвязью наработали специальный механизм оповещения ключевых структур.

Читайте: "Шахтер" пострадал от вируса Petya

С частным сектором немного сложнее. Мы можем оповещать с помощью ТВ, радио и интернета, но проблема та же – к этому не прислушиваются. После кибератаки 27 июня мы с крупными провайдерами и операторами договорились о создании совместной группы, в которой будут работать и наши, и их специалисты. Они будут моментально оповещать об угрозе по всем каналам. Так мы выстроим частную систему оповещения, пока не создана государственная.

- 27 июня сайты государственных структур, например, Кабмина, легли, потому что не придерживались рекомендаций?

- Нет, сайт Кабмина не лег. Согласно рекомендациям Спецсвязи админы государственных учреждений отключили сайты на некоторое время, чтобы не допустить распространения вируса. Так поступили и мы. На тот момент вирус был неизвестен, мы не знали, как он себя поведет, поэтому было принято такое решение.

- У вас уже есть понимание того, кто стоит за атакой 27 июня? Это все же были российские хакеры?

- У нас есть много наработок, но я не хочу их озвучивать, потому что преступники начнут заметать следы. Мы точно знаем, что работала не одна хакерская группировка. Также мы знаем¸ что принимали участие не только русскоязычные люди. Также могу подтвердить, что 27 июня было завершающим этапом атаки, которая проходила на протяжении года, возможно, дольше. Атака была проведена при поддержке специальных служб. У преступных организаций не могло быть такой инфраструктуры и финансового обеспечения для подобной синхронизации.

- При поддержке российских спецслужб?

- Пока не могу сказать. Следы ведут как в РФ, так и в другие страны. Основная версия – причастность России. Но эта версия не единственная.

Читайте: Подтверждено разведкой: Financial Times назвала создателей вируса Petya

- Вы сотрудничаете с ФБР в этом расследовании?

- Конечно, и не только с ФБР. Также с Европолом и Интерполом. На базе Европола создана специальная группа. Эксперты сейчас работают в Гааге, но принимается решение по направлению их в Украину, чтобы они могли ознакомиться с ситуацией на месте. К экспертизам привлечены иностранные компании в сфере кибербезопасности и антивирусные компании. Они работают тут уже месяц.

- Как вы думаете, какой была цель атаки? Прощупывали почву?

- Нет, мне не кажется, что это была пробная атака. Это уже была демонстрация. Прощупывали почву раньше - это были финансовые кибератаки. Они начались в 2014 году, их масштабы увеличились в 2015-м. И давайте вспомним выборы в 2014-м – был взломан сайт ЦИК. Позже были кибератаки на аэропорты, Госказначейство и Минфин. Вот это были тренировки. Таково мое личное мнение.

Читайте: Эпидемия вирусов-вымогателей: названы самые громкие хакерские атаки с 2015 года. Инфографика

Закрыть такой канал получения информации могли лишь в двух случаях. Это либо случайность, что маловероятно, либо это демонстрация силы – при условии, что уже есть более мощный канал получения информации.

- В связи с этим каковы ваши рекомендации относительно российских антивирусников "Доктор Веб", "Касперский"?

- Рекомендации киберспециалистов тут излишни. Достаточно почитать законодательство РФ, согласно которому все разработчики таких продуктов обязаны сотрудничать со спецслужбами. Что это означает? А то, что даже если компания сама по себе добросовестная, ее пользователи не застрахованы от того, что российские спецслужбы получат их данные.

Все должны понимать: любая информация, которую вы передаете через эти программы, в любой момент может стать достоянием спецслужб РФ. Вот и все. Полагаю, все программные продукты, разработанные в РФ, в той или иной мере являются источниками информации для российских спецслужб.

- Как необходимо усовершенствовать законодательство в сфере кибербезопасности? И как обстоит дело с законопроектами по кибербезопасности в Раде?

- К сожалению, многие законопроекты уже по 2-3 года "пылятся" в Раде. Нужно начинать с основного закона по кибербезопасности. Он уже проголосован во втором чтении, но в целом никак не могут принять. Этот закон распределит функции между субъектами по обеспечению кибербезопасности. На его основании разработан ряд законопроектов. Но пока основной закон не принят, к ним не приступят.

Читайте: Мощнейшая всемирная кибератака: вирус добрался до МВД России

- Относительно запрещенных российских ресурсов, все ли провайдеры заблокировали доступ в Яндекс, ВКонтакте? Часто ли поступают жалобы?

- Жалобы поступают постоянно, но это связано с тем, что компании, внесенные в санкционный список, пытаются обходить запрет различными техническими способами. На данный момент все провайдеры выполняют решение СНБО. Но если компании обходят настройки, на некоторое время контент появляется в доступе. К счастью, об этом оперативно оповещают, и провайдеры закрывают "окно".

- Есть ли приблизительные подсчеты количества украинцев, которые нарушают запрет в частности с помощью VPN-приложений, Tor Browser?

- Таких подсчетов, увы, нет. Это очень тяжело проследить. У нас более 6000 провайдеров. Нужно у каждого затребовать статистику, и не факт, что она будет "говорящей". Например, если вы заходите в свою внутреннюю сеть по VPN, взломать его очень тяжело. Да, существуют некоторые варианты подмены, но это должны делать очень опытные люди с мощной технической поддержкой. Рядовым преступникам это не под силу.

Читайте: Не только "ВКонтакте": названы ресурсы, которые могут "сливать" данные ФСБ

- Владимир Путин недавно подписал закон о запрете анонимайзеров. А Украине стоит ввести такой запрет?

- Мы сейчас этот вопрос изучаем. Это не только Путин сделал.

- Еще Китай.

- И ОАЭ. Возникает вопрос: целесообразно ли запрещать все VPN? Но знаете, я завидую тому, насколько быстро разработали и провели законопроект о запрете анонимайзеров в России. У нас годами правильные, нужные законопроекты не могут принять.

- Ваше личное мнение: в условиях информационной войны украинцам стоит запретить анонимайзеры?

- Думаю, частично да. Но я бы выделил конкретные VPN-серверы, которые можно использовать. Их нужно проводить через какую-то сертификацию или проверку. Есть много безопасных VPN-серверов, которые не сохраняют информацию. Поэтому нужно определить, какие компании могут работать, а какие нет.

Читайте: О чем вы не знали: кибератаки на украинскую артиллерию через Одноклассники и ВКонтакте

- Какие еще российские сайты, помимо уже запрещенных, вы считаете потенциально опасными?

- Мы вынесли свои предложения на рассмотрение СБУ и СНБО.

- Насколько велик этот список?

- От нас он не очень большой. Он касается, помимо прочего, российских предприятий, которые оказывают незаконные VPN-услуги, которые распространяют незаконную рекламу на своих браузерах. Есть еще продукты и программы, которыми пользуются как госучреждения, так и частные учреждения, однако они несут в себе код сбора информации. Да, они закрыты, но все равно эту информацию потенциально могут использовать для вероятных атак.

Вторую часть интервью с Сергеем Демедюком читайте на днях на "Обозревателе".